02-February-2024 Onderstaand vindt je een verzameling van nieuws dat gisteren is gepubliseerd. Dit nieuws bestaat uit de Roadmap van Microsoft wanneer deze geupdate is zal deze hieronder staan met items. Daarna komt er een stukje met het messagecenter als daar iets nieuws inzit word dit automatisch meegenomen. En er zit een stukje in van Blogs die ik zelf volg en graag met je deel. Mis ik iets in de blogs wat wel een rss feed heeft laat het me dan weten.

Deze hele post is geautomatiseerd via Microsoft Flow.

Veel lees plezier!

De blogs van deze dag zijn

Office 365 Roadmap Updated: 2024-02-02

Additions : 10

Updates : 24

More Details At: www.roadmapwatch.com

Items uit het MessageCenter van Microsoft 365

| Microsoft Teams: Automatic tags (@mentions) by department and job titleCategory:Microsoft TeamsNummer:MC711659Status:stayInformed | Met automatische tags kunnen uw eerstelijnsmedewerkers elkaar bereiken op afdeling of functietitel in Microsoft Teams-kanaalgesprekken. Iedereen in het team kan de tags in @mentions gebruiken om de mensen die aan de tag zijn gekoppeld op de hoogte te stellen. Uw frontlinie kan snel en eenvoudig de juiste groepen mensen bereiken. Omdat de tags automatisch worden gemaakt op basis van uw toegewezen attribuutwaarden, hoeven teameigenaren niet handmatig tags te maken en toe te wijzen of ze lokaal te beheren. Dit bericht is gekoppeld aan Microsoft 365 Roadmap-id 365845 [Wanneer dit zal gebeuren:] Gerichte release: We beginnen medio februari 2024 met de uitrol en verwachten eind februari 2024 klaar te zijn. Standaardrelease: We beginnen eind februari 2024 met de uitrol en verwachten eind maart 2024 klaar te zijn. [Hoe dit van invloed is op uw organisatie:] Automatische tags zijn beschikbaar in teams waar attribuuttoewijzing is uitgevoerd en waar automatische tags op teamniveau zijn ingeschakeld door de teameigenaar. Met automatische tags kunnen eindgebruikers anderen direct binnen het team vermelden op functietitel en afdeling. [Wat u moet doen om u voor te bereiden:] Om ervoor te zorgen dat uw eindgebruikers automatische tags kunnen gebruiken en anderen kunnen vermelden op functietitel of afdeling, moeten beheerders map-kenmerken in het Teams-beheercentrum, en teameigenaren moeten automatische tags inschakelen op het tabblad Teams-instellingen. |

| Microsoft Purview | Audit: Simplified permissionsCategory:Microsoft 365 suiteNummer:MC711660Status:stayInformed | Zoals eerder gecommuniceerd in MC679529 (oktober 2023), hebben we de machtigingen voor Microsoft Purview Audit vereenvoudigd. Dit bericht is een verduidelijking. We hebben de besturingselementen voor het beheren van controlemachtigingen in Microsoft Purview vereenvoudigd. U kunt nu machtigingen beheren vanuit de Microsoft Purview Compliance-portal. Als u het auditlogboek wilt doorzoeken of exporteren, moeten beheerders of leden van onderzoeksteams zijn toegewezen aan ten minste één van de rollen Alleen-lezen auditlogboeken of Auditlogboeken. Deze rollen kunnen worden toegewezen via de Microsoft Purview Compliance-portal. Standaard worden deze rollen toegewezen aan de rollengroepen Controlelezer en Controlemanager op de pagina Machtigingen in de nalevingsportal. in- of uitschakelen van controle en toegang tot controle-cmdlets zijn momenteel machtigingen van het Exchange-beheercentrum vereist. U kunt de bestaande rollen Auditlogboeken en Alleen-lezen auditlogboeken in het Exchange-beheercentrum gebruiken om toegang te verlenen voor het in- of uitschakelen van controle en toegang tot controle-cmdlets. Standaard worden deze rollen toegewezen aan de rollen Nalevingsbeheer en Organisatiebeheer op de pagina Machtigingen in het Exchange-beheercentrum. Meer informatie over besturingselementen voor controlemachtigingen: Controle instellen (standaard) in Microsoft 365 | Microsoft Learn. [Wanneer dit zal gebeuren:] Deze wijziging is in november 2023 uitgerold. [Hoe dit van invloed is op uw organisatie:] We raden u aan de Compliance-portal te gebruiken om auditmachtigingen te beheren met betrekking tot toegang tot Audit via de gebruikersinterface van de complianceportal. Alle bestaande controlemachtigingen die al zijn toegewezen via het Exchange-beheercentrum, worden nog steeds gehonoreerd: u hoeft op dit moment geen actie te ondernemen om deze machtigingen te repliceren. Meer informatie over de besturingselementen voor controlemachtigingen vindt u op Set up Audit (Standard) in Microsoft 365 | Microsoft Learn. Audit stelt klanten in staat om cloudloggegevens die in hun hele onderneming worden gegenereerd centraal te visualiseren, waardoor ze effectief kunnen reageren op beveiligingsgebeurtenissen, forensisch onderzoek, interne onderzoeken en nalevingsverplichtingen. Duizenden gebruikers- en beheerdersbewerkingen die worden uitgevoerd in tientallen Microsoft 365-services en -oplossingen worden vastgelegd, vastgelegd en bewaard in de uniforme auditlogboeken van klanten. Referenties Meer informatie over Microsoft Purview Audit: Auditoplossingen in Microsoft Purview | Microsoft Learn Meer informatie over de NalevingsportalMeer informatie over het Exchange-beheercentrum: Rollengroepen beheren in Exchange Online | Microsoft Leren |

| Private Add-in data in Microsoft 365 Apps health retirementCategory:Microsoft 365 appsNummer:MC711661Status:planForChange | De gegevens van de privé-invoegtoepassing op het Microsoft 365 Apps Health-dashboard worden stopgezet door Microsoft. Op het tabblad Invoegtoepassing op de pagina Microsoft 365 Apps health op de pagina Microsoft 365 Apps-beheercentrum worden beheerders zowel openbare als privé-invoegtoepassingsgegevens op één plek weergegeven. Op 29 februari 2024 stopt de portal met het verwerken en weergeven van privé-invoeggegevens. Andere functies in de status van Microsoft 365-apps, zoals de prestatie- en betrouwbaarheidsstatistieken voorde Microsoft 365-apps en prestatie- en betrouwbaarheidsstatistieken voor openbare invoegtoepassingen, worden niet beïnvloed en blijven vanaf vandaag beschikbaar. De ondersteuning voor het uitvoeren van invoegtoepassingen door de Microsoft 365-apps blijft ongewijzigd en wordt niet beïnvloed door deze buitengebruikstellingsopmerking. Openbare invoegtoepassingen zijn uitbreidingen voor de Microsoft 365-apps die afkomstig zijn van onafhankelijke leveranciers of Microsoft en die algemeen beschikbaar zijn, gratis of tegen betaling. Privé-invoegtoepassingen zijn extensies die specifiek zijn voor een organisatie en die intern of extern zijn ontwikkeld voor intern gebruik en niet algemeen beschikbaar zijn. Opmerking: U kunt dit bericht negeren als uw organisatie geen gebruik maakt van de status van Microsoft 365-apps of het tabblad Status van invoegtoepassingen. [Wanneer dit zal gebeuren:] We zullen deze wijziging eind februari 2024 uitrollen en verwachten begin maart 2024 klaar te zijn. [Hoe dit uw organisatie zal beïnvloeden:] De gezondheidsfunctie van Microsoft 365-apps en het tabblad Invoegtoepassing blijven na deze wijziging beschikbaar. Maar de gegevens die op het tabblad Invoegtoepassing worden weergegeven, bevatten geen statistieken van privé-invoegtoepassingen meer. Die datapunten worden niet getoond, doorzoekbaar of exporteerbaar. [Wat je moet doen om je voor te bereiden:] U hoeft niets te doen om u voor te bereiden op deze verandering. Algemene informatie over <a href=”https://learn.microsoft.com/DeployOffice/admincenter/microsoft-365-apps-health” target=”_blank”>Microsoft 365 Apps health en de Microsoft 365 Apps-beheercentrum zijn beschikbaar in onze documentatie. |

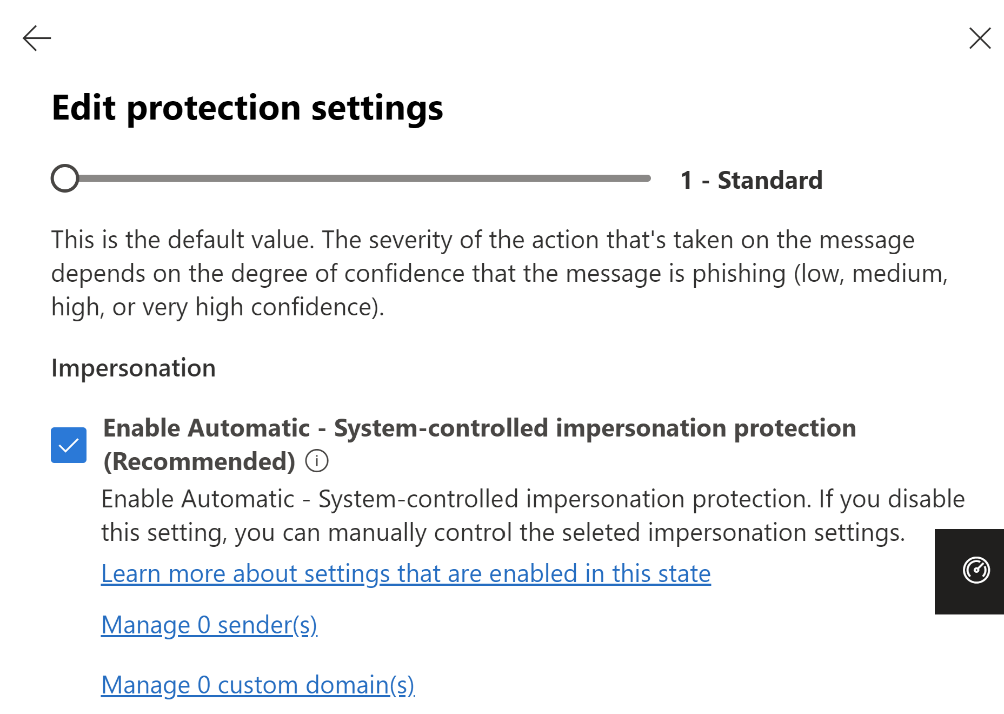

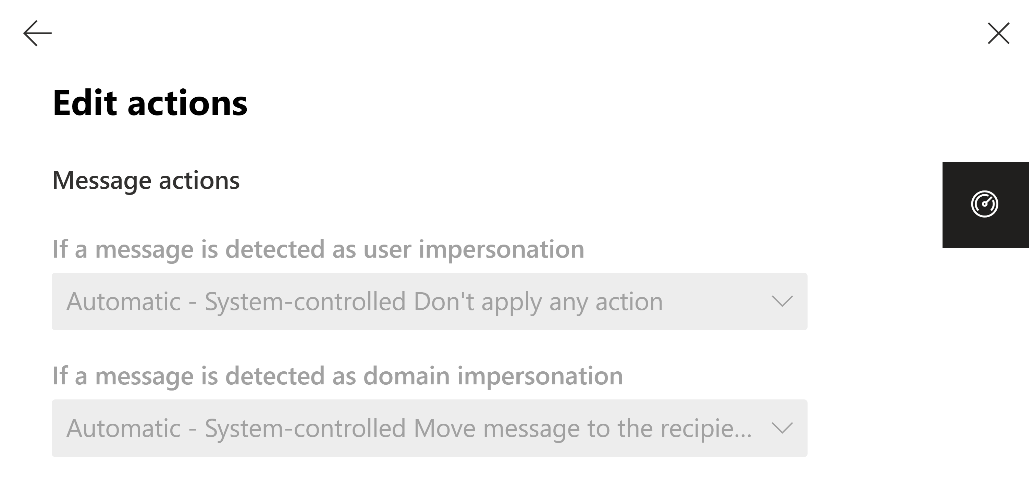

| Domain Impersonation Protection in Automatic StateCategory:Exchange Online Microsoft Defender XDRNummer:MC711662Status:planForChange | Om de beveiliging tegen domeinimitatie te verbeteren met behulp van Microsoft Defender voor Office 365, schakelt het systeem standaard domeinimitatiebeveiliging in. Bovendien zullen bestaande klanten die onbedoeld de beveiliging van domeinimitatie UIT hebben gehouden in hun tenantomgeving, de voordelen van deze beveiliging ontvangen voor de domeinen die eigendom zijn van hun bedrijf/organisatie.

[Wanneer dit zal gebeuren:] De uitrol begint medio januari 2024 en er zal een optie zijn om u af te melden. Het beleid gaat in vanaf 23 februari 2024. [Hoe dit van invloed is op uw organisatie:] De aanstaande wijziging biedt beveiligingsbeheerders de mogelijkheid om domeinimitatiebeveiliging te beheren die standaard automatisch is ingeschakeld in AntiPhish Default en Custom Policies. Deze status wordt standaard alleen ingeschakeld voor tenants die de instelling Domeinimitatie hebben uitgeschakeld. (Met name wanneer AntiPhish-beleid -> Impersonatie-instellingen -> aangepaste domeinen; EnableOrganizationDomainsProtection:False binnen PowerShell). Daarnaast is er ook een optie voor beheerders om ervoor te kiezen deze beveiligingen niet standaard in te schakelen. Ze kunnen ImpersonationProtectionState: Manual instellen om zich af te melden voor de automatische status van domeinimitatiebeveiliging. Wanneer het beleid van kracht is (ca. 30 dagen na de opt-outperiode), zullen gebruikers zien dat e-mails met domeinimitatie worden afgehandeld volgens de beleidsinstellingen die zijn gekozen door MDO-beheerde instellingen volgens de automatische status van de beveiliging die is ingesteld door beveiligingsbeheerders. (Of door instellingen die zijn geconfigureerd door de beveiligingsbeheerders per handmatige status). Het geconfigureerde beleid bepaalt de acties die worden ondernomen voor dergelijke e-mails, zodat er passende maatregelen worden genomen om de risico’s te beperken die gepaard gaan met domeinimitatieaanvallen. Dit biedt eindgebruikers meer vertrouwen en zekerheid dat geïmiteerde e-mails effectief worden beheerd op basis van de richtlijnen die zijn opgesteld door de beveiligingsbeheerders van hun organisatie. Opmerking: Deze wijziging is alleen van toepassing op geaccepteerde domeinen en niet van toepassing op aangepaste domeinen (d.w.z. doeldomeinen) en is niet van toepassing op vooraf ingesteld beleid. De volgende instellingen worden ingeschakeld in de automatische status voor bescherming tegen imitatie van organisatiedomein :

[Wat je moet doen om je voor te bereiden:]

Tijdens de implementatie worden alleen de gebruikerservaring en cmdlets met betrekking tot de wijziging van de beveiliging van domeinimitatie beschikbaar gesteld aan klanten. Er worden echter geen onmiddellijke acties ondernomen op domein-geïmiteerde berichten op basis van deze wijzigingen. Klanten hebben de mogelijkheid om zich vóór de ingangsdatum af te melden voor de automatische beveiligingsstatus die wordt beheerd door Microsoft en hun instellingen handmatig aan te passen aan hun voorkeuren. Vanaf die datum wordt de gekozen instelling gehonoreerd en zal de bescherming van domeinimitatie dienovereenkomstig actie ondernemen op de berichten die als zodanig worden gedetecteerd. (Bijvoorbeeld verzenden naar ongewenste e-mail of in quarantaine plaatsen). Met de aanstaande automatische statusimplementatie voor domeinimitatiebeveiliging, worden andere vormen van imitatiebeveiliging uitgeschakeld, volgens de vorige beleidsinstelling. Als u de beveiliging tegen imitatie wilt activeren voor alle andere typen imitaties, moet u de automatische status uitschakelen en de beveiligingsinstellingen voor elk van deze typen handmatig inschakelen. We zijn actief van plan om in de toekomst automatische statusfunctionaliteit te introduceren voor andere beveiligingen tegen imitatie van imitatie, zoals bescherming tegen aangepaste domeinen en gebruikersimitatie, bescherming tegen imitatie op basis van postvakintelligentie. Voor meer gedetailleerde informatie over domeinimitatiebeveiliging en de configuratie ervan in MDO kunt u de volgende openbare documentatie raadplegen: Anti-phishingbeleid en Impersonatie-inzicht. |

| Public preview announcement – support all Microsoft Defender for Cloud Apps users by Microsoft Defender XDR portalCategory:Microsoft Defender XDR Microsoft Defender for Cloud AppsNummer:MC711666Status:stayInformed | Als onderdeel van onze overgang naar de Microsoft Defender XDR-portal, is de volledige Microsoft Defender for Cloud Apps-ervaring in de Microsoft 365 Defender XDR-portal beschikbaar voor alle beheerdersrollen die worden ondersteund door Defender for Cloud Apps-beheerdersrollen. [Wanneer dit zal gebeuren:] Openbare preview: we beginnen eind februari 2024 met de uitrol en verwachten medio maart 2024 te voltooien. [Hoe dit van invloed is op uw organisatie:] Voor klanten met openbare preview is de volledige Defender for Cloud Apps-ervaring in de Defender-portal beschikbaar voor alle beheerdersrollen die worden ondersteund door Defender for Cloud Apps-beheerdersrollen, waaronder :

[Wat u moet doen om u voor te bereiden: Er is geen actie nodig om deze verandering voor te bereiden. U kunt uw gebruikers op de hoogte stellen van deze wijziging en alle relevante documentatie indien nodig bijwerken. Referenties Microsoft Defender for Cloud Apps in Microsoft Defender XDR | Microsoft Learn (huidige status vóór de uitrol die verwijst naar de voormalige toegangsbeperkingen) Microsoft Defender for Cloud Apps in Microsoft Defender XDR | Microsoft Learn (verwijst naar het hele artikel) |

| Modern hierarchy security setting redirection is now available in Public PreviewCategory:Dynamics 365 Apps Power Apps Microsoft Power Automate Microsoft Dataverse Power PlatformNummer:MC711860Status:stayInformed | We kondigen de openbare preview aan van de URL-omleiding van de beveiligingsinstelling van de moderne hiërarchie. Deze functie wordt vanaf 15 februari 2024 per regio uitgerold en is op 28 februari voltooid. Wat betekent dit voor mij? De interface voor moderne hiërarchiebeveiligingsinstellingen is beschikbaar voor gebruikers die toegang hebben tot de beveiligingsinstelling van de hiërarchie in de Dynamics 365-portal. De verouderde gebruikersinterface is nog steeds beschikbaar via een koppeling in het Power Platform-beheercentrum. Wat moet ik doen om me voor te bereiden? Bekijk onze documentatie over hierarchy beveiliging in Power Platform. Als u ons feedback wilt geven over deze functie, kunt u dit op deze pagina doen. |